| 12. Welttag der genitalen Selbstbestimmung am 7. Mai 2024 |

|

| Marsch für das Leben in Berlin (und Köln), Termin: 21. September 2024, Ort: Brandenburger Tor, Uhrzeit: 13:00 Uhr - Info[ext] |

|

| MediaWiki[wp] ist männerfeindlich, siehe T323956. |

Cyber-Krieger

Der Begriff Cyber-Krieg ist ein Kofferwort aus "Cyber"[wp] und "Krieg". Das Wort gehört zum Sprachgebrauch von Schwätzern, Politikern und Laien, die keine Ahnung von Computern, Informatik und Internet haben.

Hintergrund

Unter einer "Cyber" verstehen Informatiker einen konkreten Rechner der CDC Cyber-Serie[wp]. Früher sagte man "das rechnen wir auf der Cyber", und meinte damit sowas ähnliches wie wenn man heute sagt "das machen wir in der Cloud[wp]". Nämlich das Rechnen in einem entfernten Rechenzentrum[wp], wo so dicke Rechner[wp] stehen, dass sie nicht einem gehören, sondern jeder mal seinen Rechenjob dahinschickt. Der Begriff "Cyber" entstammt also einer Zeit vor "Cloud Computing"[wp] und "Personal Computer"[wp].

Cyber-Krieg

Im Cyber-Krieg kämpft ein Staat gegen einen anderen Staat mit dem Ziel, den Gegner zu zerstören oder ihm zumindest erheblichen Schaden zuzufügen. Die Teilnehmer können als APT[wp] oder Unternehmens-Spione agieren, aber alles was diese Personen lernen, dient letztendlich dem militärischen Zweck. Der Stuxnet-Wurm[wp] ist ein Paradebeispiel für diese Vorgehensweise: Er sollte ganz offensichtlich Atomanlagen im Iran schädigen.[1] Prompt machte die Vermutung die Runde, das der israelische Auslandsgeheimdienst Mossad Stuxnet entwickelt und verbreitet hat. Und natürlich gehören auch die enormen Spionage-Anstrengungen von amerikanischer NSA und britischem GCHQ in diese Rubrik.[2]

Verwendung des Begriffs "Cyber-Krieger"

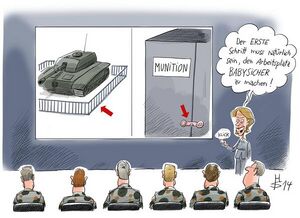

| Zitat: | «Irgendwie haben die sich das naiv vorgestellt. Die dachten, sie rufen laut "Cyber-Krieger", und schon kommen die IT-Kämpfer in Scharen an. Wie doof muss man da eigentlich sein, um das zu glauben? Dass es IT-Sicherheitsspezialisten gäbe, die darauf gewartet haben, zur Bundeswehr zu gehen? Mit von der Leyen als Vorgesetzten und Frauenbevorzugung?

Aber auch da mal wieder kein Mitleid. Von der Leyen hat mich über einen CDU-Politiker im Aufsichtsrat damals absägen lassen, als ich im BKA[wp] darauf hingewiesen habe, dass das mit der Kinderpornosperre so nicht funktionieren kann. Anstatt auf mich zu hören (das BKA ist mir dann gefolgt, weil sie gemerkt haben, dass es stimmt) hat sie mich abgeschossen. Und im Bundestag damals die Rede gehalten, dass sie jeden für "krachend unfähig" (oder so ähnlich) halte, der ihr nicht liefert, was sie haben wollte. War auf die Provider, aber im Kontext auch auf mich gemünzt. Nachdem ich mit beiden, BND[wp] und von der Leyen, als IT-Sicherheitsforscher schon extrem schlechte Erfahrungen gemacht habe, und mir beide jeweils die Karriere kaputtgeschlagen haben, stelle ich ganz offen die Frage: Wer, der auch nur halbwegs Ahnung von IT-Sicherheit hat, und damit auf dem Markt gesucht ist, wäre so dämlich zu BND oder Bundeswehr zu gehen, um dort dann bei nächster Gelegenheit aus politischen Gründen totgeschlagen zu werden? Da müsste man doch geradezu mit der Muffe gepufft sein. Bemerkenswert dabei ist, dass ich da bisher nichts von einer Frauenquote gehört habe, die sie erfüllen wollen. Und viele Bewerberinnen scheint's auch nicht gerade zu geben (von wegen das Internet ist weiblich[ext]...).» - Hadmut Danisch[3] |

| Zitat: | «War und wird wohl nichts mit der Bundeswehr-Cyber-Truppe.

Hör-Interview beim NDR[ext] u.a. über Ursula von der Leyens Unterfangen, eine Cyber-Krieger-Truppe aufzubauen. Sie kommt da nicht gut weg, sie kriegen anscheinend keine tauglichen Leute zusammen (wen würde das wundern). Ursula von der Leyens großposaunig angekündigtes Projekt steht als reine Luftnummer da (wen würde das wundern). Vor 20 Jahren hat man die IT-Sicherheitsforschung systematisch erwürgt, seither hat man den ganzen IT-Themenbereich zum Gender-Tröten-Kampfbereich gemacht, und dem eine komplett inkompetente Luftpumpe wie von der Leyen vorgesetzt (das hätte man ja spätestens seit der Kinderpornosperre wissen müssen, dass die völlig inkompetent ist und im Blindflug schwafelt), und spätestens damit jeden in die Flucht geschlagen, der auch nur mittelprächtig Sachkunde hatte. So sieht politisches Scheitern aus.» - Hadmut Danisch[4] |

Cyber-Angriffe gibt es allen Ebenen: Rüstungskonzerne, Regierungen, Großunternehmen.

| Zitat: | «Die Angriffe laufen fast immer gleich ab. Ein Beamter, Angestellter, Politiker mit Zugang zu sensiblen Informationen bekommt eine E-Mail.

Augenscheinlich stammt sie von einem Bekannten, einem Kollegen oder jemandem, den der Angeschriebene einmal bei einer Konferenz kennengelernt hat. Die E-Mail nimmt Bezug auf gemeinsame Interessen oder verspricht weitergehende Informationen zu einem interessanten Thema. Wird der Anhang geöffnet, nistet sich ein Schädling auf dem Rechner des arglosen Empfängers ein. Dieser Schädling öffnet Hintertürchen oder protokolliert Tasteneingaben - zum Beispiel Passwörter für die gesicherten internen Bereiche des Firmen- oder Behördennetzwerks - und sendet sie an seinen Auftraggeber. Mit dieser Methode wurden beispielsweise die privaten E-Mail-Accounts vieler Menschen aus dem Umfeld der US-Regierung angegangen. Einfacher als mit einem solchen fingierten Anhang einer scheinbar privaten E-Mail, kann man die in der Regel hohen Sicherheitshürden behördeneigener Systeme kaum umgehen. Diese Art von Angriff zielt auf die größte Schwachstelle eines jeden Sicherheitssystems: seine Anwender. Seit Jahren benutzen mutmaßlich von China aus operierende Computerspione diese Methode, um an möglichst heiße Informationen aus dem Umfeld der US-Regierung, aus Rüstungs-, Sicherheits- oder Geheimdienstkreisen zu kommen. Auch die Attacke auf das IT-Sicherheitsunternehmen RSA, dessen SecurID-Tokens weltweit eingesetzt werden, um externe Zugriffe auf Firmen- und Behördennetze abzusichern, begann mit solchen Trick-E-Mails. Systematisch und geduldig vorgehende Profi-Hacker Was danach geschah, zeigt vor allem eins: Der allzu unspezifische Begriff "Hacker" ist für diejenigen, die da am Werk sind, längst nicht mehr ausreichend. Hier sind strategisch operierende Angreifer zu Gange, die Geduld haben, jede Menge Zeit und offenbar ausreichende Ressourcen, um Sicherheitssysteme nach Schwachstellen abzusuchen. Bei RSA verschafften sich die Angreifer mit Hilfe der via Phishing[wp] erschnüffelten Informationen Zugang zu gesicherten Teilen des Firmennetzwerkes. Entwendet wurden dann offenbar Informationen, die sich dazu benutzen lassen, um das SecurID-System auszutricksen, allerdings nur mit einigem zusätzlichen Aufwand und detaillierten Kenntnissen über das RSA-Sicherheitssystem. Die so erbeuteten Informationen wurden dann genutzt, um eine weitere Lücke ins Sicherheitssystem eines ganz anderen Unternehmens zu reißen: des Rüstungskonzerns Lockheed-Martin. Nun will RSA an die 40 Millionen SecurID-Tokens austauschen, Firmenkunden rund um den Globus sind betroffen. In diversen Betrieben mit geheimen militärischen Projekten dürften die IT-Verantwortlichen momentan äußerst nervös sein. Denn wer sagt, dass die geduldigen, methodisch vorgehenden Angreifer nicht noch diverse andere Ziele attackiert haben? Die Angriffsschritte, die in diesem Fall zum Einsatz kamen, sind eindrucksvoll:

Wer so viel Aufwand betreibt, der handelt nicht aus Spaß am digitalen Schlösserknacken. Hier sind Profis am Werk, Fachleute für IT-Sicherheit, die methodisch und organisiert vorgehen, um bestimmte Informationen in ihren Besitz zu bringen. Bezahlte, womöglich festangestellte Cyber-Kriminelle, vielleicht im Dienste eines ausländischen Geheimdienstes. In den USA ist man überzeugt, dass die Angreifer in China sitzen, wo dies stets heftig und zunehmend wütend bestritten wird. Dass sich jedoch ein erfolgreicher Angreifer zu Wort meldet, womöglich auf einer Website mit seinem Coup prahlt - das passiert in solchen Fällen nie. Diskretion ist Trumpf im Geschäft mit den Sicherheitslücken.» - Christian Stöcker[5] |

| Zitat: | «Hacker dringen in Firmennetze ein, sammeln persönliche Daten von Kunden und stellen diese öffentlich ins Netz. Kriminelle besorgen sich bei Onlinehändlern Kreditkarteninformationen und verkaufen diese auf dem Schwarzmarkt. Die Netzdesperados von Anonymous hacken eine Sicherheitsfirma und stellen sie vor aller Welt bloß. Staatlich unterstützte Online-Spione knacken die Firewalls ausländischer Technologieunternehmen und saugen deren geistiges Eigentum ab. Staaten beschäftigten Cyberkrieger, die sich darauf vorbereiten, die Kommunikationsnetze eines Gegners und Kraftwerke auszuschalten, Stromnetze auszuknipsen oder Kläranlagen überlaufen zu lassen.

Was für manchen noch wie Science-Fiction klingt, ist längst Wirklichkeit. Intelligente Schadprogramme wie Stuxnet, Zeus oder Flame infizieren Computer, verändern die Produktionsweise von Industrieanlagen oder horchen gesicherte Netzwerke ab. Das Jahr 2011 steht für eine neue Dimension der Angriffe aus dem Netz. Im vergangenen Jahr zählte Symantec, der weltgrößte Anbieter von Antivirensoftware, 5,5 Milliarden Cyberangriffe, ein Anstieg um 81 Prozent gegenüber 2010. Die meisten dieser Attacken sind harmlos. Unter den Millionen Angriffen ragen jene geschätzten 150 heraus, die entwickelt wurden, um ein bestimmtes Unternehmen auszuforschen oder zu sabotieren. Der Schaden geht in die Milliarden. Die reale Bedrohung zwingt die Konzerne zu einem radikalen Umdenken. "Die großen Unternehmen haben heute verstanden, dass Sicherheit ein kritisches Geschäftsfeld ist, das ganz direkt Auswirkungen auf den Aktienpreis haben kann", sagt Steve Durbin, Vizepräsident des Information Security Forums (ISF), eines weltweiten Zusammenschlusses von Firmen, die sich über Unternehmenssicherheit austauschen. Trotzdem sagt Durbin: "Wir sind noch in Frühzeit dieser neuen Gefahren, es muss wahrscheinlich noch mehr Fälle geben, um das Bewusstsein zu steigern." Früher gab es noch Grenzen, da konnten Unternehmen ihre Schnittstellen nach außen noch kontrollieren. Sie konnten sogar Internetverbindungen kappen, wenn es nötig war. Heute ist das unmöglich, weil von demjenigen, der im Supermarkt die Regale auffüllt, bis zum Unternehmenschef alle miteinander verbunden sind. Das Netz ausschalten heißt ein Unternehmen ausschalten. "Der Grad der Vernetzung hat durch das Internet der Dinge oder die Mobiltechnologie so sehr zugenommen, dass es heute einfach nicht mehr möglich ist, sich vollkommen sicher abzuschotten", sagt Eduard Emde, Präsident der ASIS, der führenden Fachorganisation von Sicherheitsexperten mit 38.000 Mitgliedern. Damit hat sich die Art und Weise, wie wir wirtschaften, radikal verändert, glaubt der Niederländer, "aber wir haben es noch nicht geschafft, dass Bewusstsein für die Unternehmenssicherheit ins 21. Jahrhundert zu bringen. Viele sehen Sicherheit immer noch als technologisches Problem und nicht als einen integralen Bestandteil von Wirtschaft überhaupt an." "In deutschen Unternehmen wird Sicherheit häufig noch mit Arbeitsschutz verwechselt", sagt auch Robin Kroha von Hisolutions, einem Berliner Beratungsunternehmen für Sicherheits- und Krisenmanagement. "Darum gibt es eine vergleichsweise behördennahe Sicht bis hin zur Kostenstelle, wo es um die Erfüllung regulativer, gesetzlicher und vielleicht noch moralischer Normen geht." Kein Wunder, dass bis heute ehemalige Polizeibeamte und Bundeswehrangehörige das Bild der Branche prägen, die von vielen noch mit Zäunen, Schäferhunden und Pförtnern assoziiert wird. Doch das "gute Gefühl, wenn man einen ehemaligen Polizisten oder Soldaten eingestellt hat, reicht heute sicher nicht mehr aus", warnt Martin Langer, Fachbereichsleiter an der FH Wien. Dort hat man als eine der ersten Hochschulen 2007 ein Bachelor und 2010 einen Masterstudiengang für Risiko- und Sicherheitsmanagement eingeführt. Inzwischen gibt es ähnliche Angebote auch in Deutschland. "Wir haben erkannt, dass eine Professionalisierung nötig ist", sagt Langer. Er vergleicht den Stand der Branche mit der Logistik vor 30 Jahren, als dort noch Graukittel mit Bleistift hinterm Ohr herrschten. "Heute ist das einer der wichtigsten Wertschöpfungsprozesse", sagt Langer. "Wer da nicht gut aufgestellt ist, ist nicht wettbewerbsfähig." Wie man sich gut aufstellt, darüber gehen die Meinungen auseinander: "Ich will nicht den Prof. Dr. Sicherheit, sondern dass jemand neben seinem Studium Sicherheitswissen als Zusatz dazunimmt", sagt Michael Sorge, Leiter der weltweiten Unternehmenssicherheit beim Bayer-Konzern. Sorge kümmert sich nicht mehr um Werkszäune und Pförtner, sondern um das Unternehmen, seine Ziele und seine Geschäftsprozesse: "Wir sind nicht mehr der Werksschutz von einst, wir sind Business Enabler, wir sind heute auf den Schlüsselfeldern des Unternehmens unterwegs." Risikoabwägungen bei neuen Standorten oder bei der Erschließung neuer Märkte gehören ebenso zu Sorges Job wie die Einschätzung von Gefahren aus dem Cyberspace und entsprechende Abwehrstrategien. Im Zentrum der Abwehr steht für den Bayer-Mann der einzelne Mitarbeiter, der heute durch Fehlverhalten ungleich größere materielle Schäden verursachen oder die Reputation eines Unternehmens zerstören kann. Bei den Beschäftigten das Bewusstsein für dieses Thema zu wecken und wach zu halten ist neben der technischen die erste und wichtigste Verteidigungslinie. Und weil das in einem Konzern wie Bayer nur noch international denkbar ist, muss er auch kulturelle Unterschiede berücksichtigen. Sicherheit wird in den eher hierarchisch organisierten US-Unternehmen anders verstanden als in den kooperativen Organismen asiatischer Betriebe. "Wir arbeiten mit Security Communities in den einzelnen Regionen, die sich ständig austauschen und mit anderen Kollegen treffen", erklärt Sorge das Konzept: "Wir brauchen nicht den Einzelkämpfer, der, wenn Alarm kommt, die schwarze Jacke anzieht und in den Hubschrauber springt." Wie Bayer für Sicherheit sorgt, steht in einem geheimen Sicherheitskonzept, das ständig an neue Bedrohungen und Geschäftsfelder angepasst wird. Ein solches Dokument sollte heute eigentlich in jedem Unternehmen existieren. "Warum haben Autos Bremsen?", fragt Emde. "Damit man schneller fahren kann. Warum sollten sich Firmen mit Sicherheit beschäftigen? Damit sie entsprechend ihrer Firmenkultur schneller handeln können." Dazu gehören auch Notfall- und Krisenübungen, am besten mit Beteiligung der Führungskräfte. Sie helfen dabei, dass im Ernstfall jeder weiß, was zu tun ist, sei es bei einer Naturkatastrophe, bei Stromausfall oder bei einem Hackerangriff. "Die gefährlichsten Angriffe sind die, mit denen man nicht rechnet", sagt Steve Durbin. Und gerade um auf die vorbereitet zu sein, braucht man Pläne, wie man die Finanzmärkte unterrichtet, welche Kommunikationsstrategie man verfolgt, wie man den Betrieb möglichst schnell wieder in Gang bekommt. Denn in der vernetzten Öffentlichkeit werden Probleme von Unternehmen sehr schnell analysiert und massenhaft verbreitet. "Das kann im Ernstfall schnell zu großen Reputationsschäden führen", sagt Robin Kroha. Unternehmen müssen binnen kürzester Zeit reagieren. "Eine Wagenburgmentalität, wie sie früher bei Firmen in Krisen üblich war, verbietet sich heute." Unvorbereitet zu sein führt fast zwangsläufig zu schmerzhaften Pannen: "Jedes Unternehmen ist überfordert, wenn es ein Krisenmanagement im Ernstfall aus dem Nichts aufbauen muss", sagt Birgitta Sticher, Professorin für Psychologie und Führungslehre an der Hochschule für Wirtschaft und Recht in Berlin, wo sie Sicherheitsexperten ausbildet. Sie wirbt dafür, "Sicherheit in einem Unternehmen nicht nur als Abwehr von konkreten Gefahren" zu verstehen. Notwendig sei ein Blick nach innen, um sich gegen Bedrohungen von außen zu schützen: Werden die Mitarbeiter richtig eingesetzt, nimmt man sie ernst, beteiligt man sie? Denn fühlt sich ein Mitarbeiter erst ausgeschlossen, dann fühlt er sich möglicherweise "irgendwann berechtigt, Informationen auch gegen Bezahlung oder eine Form von Anerkennung nach außen weiterzugeben". Dieser Aspekt wird, so Stichers, oft unterschätzt. Doch gleichgültig, wie viel Vorsorge man betreibt, alles lässt sich heute in keinem Unternehmen mehr sichern. "Wir müssen klar entscheiden, was wir wirklich verteidigen wollen", sagt ASIS-Präsident Emde. "Unsere Verteidigungslinien gehen einerseits nach innen um die wichtigsten Daten, die Kronjuwelen herum, andererseits auch nach außen, weil wir heute viel früher ahnen müssen, was kommen könnte." Am Ende, ist sich Emde sicher, "wird Sicherheit vom Marketing bis zur Produktentwicklung so selbstverständlich sein, dass man es nicht mehr als eigenes Thema wahrnimmt."» - Joachim Zepelin[6] |

Deutschland: Die Unfähigkeit zum Cyber-Krieg

| Telefonanruf auf dem Festnetz, Anrufer laut Display eine 0177-Mobilfunknummer. Ich nehme ab.

Ein Sprachcomputer spielt mir eine automatische Ansage ab. Eine professionelle Frauenstimme erklärt, dass dies das "Federal Police Department" sei und man dringend mit mir sprechen müsse, weil man ganz ungewöhnliche Aktivitäten festgestellt habe. Weil man jetzt international tätig sei, müsse der Anruf auf Englisch erfolgen. Ich möge die "1" drücken, um mit einem "Police Officer" verbunden zu werden. Da war eigentlich schon völlig klar, dass das eine Betrugsmasche ist, aber ich wollte mal wissen, was für eine. Außerdem hatte ich mal einen, der anrief, sich auf Englisch mit womöglich indischem Akzent als Microsoft-Service ausgab, der ein ganz dringendes Problem an meinem Computer in Ordnung bringen müsste, einen halbe Stunde lang im Kreis herum verarscht, indem ich den alten vergesslichen Tattergreis gespielt habe, der ihn zur Weißglut trieb, indem er ständig abschweifte, vom Krieg erzählte, mit seiner imaginären Enkelin diskutierte und ständig vergaß, warum er eigentlich gerade telefonierte. Schade, dass ich es nicht aufgenommen habe, wäre auf Youtube sicher gut angekommen. Der wollte, dass ich ihm einen Remote-Zugang für meinen Computer einrichte. Dass ich nach 20 Minuten bemerkte, dass ich gar kein Windows habe, sondern mir meine Enkelin Linux installiert habe, störte ihn allerdings nicht, das könnten sie von Microsoft ja auch gleich in Ordnung bringen. Als der dann an dem Punkt war, als er entnervt aufgeben wollte, und ich dann auf einmal mit ganz normaler, flüssiger Stimme fragte, für wie dämlich er mich eigentlich hält, dass ich einem so offensichtlichen Betrüger Zugang zu meinen Rechnern geben würde, war der richtig fertig. Es meldete sich also ein "Police Officer" vom "Federal Police Department". Englisch, zwar an sich gut, aber mit einem Akzent, den ich nicht einordnen kann. So auf halber Strecke zwischen osteuropäisch und indisch. Ich hätte da so einen Verdacht, weil die Tage auch was im Fernsehen darüber kam, wer in Südosteuropa ein Riesengeld mit solchen Enkeltrick- und anderen Telefonbetrugsmaschen das große Geld macht, darf man aber nicht sagen, ist politisch nicht korrekt. Dann kommt die echte Polizei. Ich hatte jetzt erwartet, dass der mir eröffne, dass ich im Fadenkreuz übler Betrüger stünde und deshalb bitte alle meine Wertsachen vor die Tür zu stellen hätte, damit die "Polizei" sie abholen und in Sicherheit bringen könnte, wie Betrüger das in Berlin schon gelegentlich gemacht haben. Gibt ja Leute, die das dann machen. Der aber war nicht im Bilde, und fragte "How can I help you?" Seltsame Betrugsmasche, irgendwie hatten die da Koordinationsprobleme. Das weiß ich nicht, sagte ich ihm, sie hätten doch mich angerufen. Er sucht irgendwas. Von welcher Polizei genau er wäre, fragte ich. Vom "Federal Police Department". Wo das denn sei. Welches. Fragte ich. "The Federal Police Departement in Berlin". Böhrlien oder Bearleen, wie kein Berliner es aussprechen würde. Und warum die da Leute sitzen haben sollten, die kein Deutsch können, wäre auch eine Frage. Von dem ganzen Blödsinn und dem Englisch und dem Anruf über eine Mobilfunknummer abgesehen: Das BKA ist nicht in Berlin. Weil da jetzt aber auch keine unterhaltsame Betrugsmasche rüberkam, sondern der sich irgendwie verzettelt hatte, weil der nicht wusste, was mir der Telefoncomputer vorher erzählt hatte, damit er da ansetzen konnte, ging ich nicht mehr von einer unterhaltsamen Betrugsmasche aus und fragte "Das soll ich Ihnen glauben?" Da legte er auf.

Die Betrüger haben inzwischen ein so hohes Maß an Automatisierung erreicht, dass die den Erstkontakt schon gar nicht mehr mit ihrem Personal betreiben, sondern automatisiert anrufen und prüfen, ob der Angerufene darauf reagiert, englisch versteht und interagiert, nämlich die "1" drückt, und erst dann mit dem Betrugspersonal durchverbunden wird. Dass die Betrüger regelrechte, professionelle Callcenter betreiben, hatte ich schon gelesen. Jetzt habe ich es auch gehört. Komischerweise kommt bei uns aber auch niemand auf die Idee, das mit der frei fälschbaren Caller-ID mal endlich abzuschaffen. Wenn ich das richtig in Erinnerung habe, diente das dem Zweck, dass jemand, der aus einer Firma von einer Nebenstelle anruft, nicht seine persönliche Durchwahl anzeigt, sondern die Nummer, auf der der Angerufene zurückrufen soll, beispielsweise die -0. Dass man hinten die Durchwahl frei angeben kann, hätte ja noch seinen Sinn. Aber dass man da beliebige Nummern angeben kann, und die Polizei schon warnt, dass Anrufe, die als "110" im Display angezeigt werden, ausnahmslos Betrug seien, weil die Polizei nicht nur generell im Erstkontakt nicht anruft, sondern insbesondere auch gar nicht von der 110 raustelefonierte oder das könnte, sagt eigentlich schon sehr viel über unser Telefonsystem. Eigentlich dürfte das überhaupt nicht angehen, dass jemand anruft und dabei angeben kann, dass "110" auf dem Display als Anrufer angezeigt wird.

Ach, ja: War nicht der Plan der Bundesregierung, zurückzuhacken und uns so zu verteidigen? Müsste ich die also jetzt zurückrufen und die auch irgendwie betrügen? |

| – Hadmut Danisch[7] |

| DIE LINKE hatte vor wenigen Tagen noch jeden als Lügner beschimpft, der den Russen Einmarschambitionen unterstellte, und gibt nun in etwas gedämpfterem Ton am Rande zu, falsch gelegen zu haben.

Insofern hat der aktuelle Krieg [in der Ukraine] trotz allem zumindest einen gesundheitsförderlichen Effekt: Die Maßstäbe werden wieder etwas gerade gerückt. Der ein oder andere Standpunkt wird zumindest grob kalibriert, es gibt die eine oder andere "Nullfahrt", wie man das in der Technik nennt: Den Motor bewegen, bis der Schalter auslöst und man wieder weiß, wo Null ist. Anke Domscheit-Berg ist ein feministisches Wanderschadensereignis [...] und ausgerechnet die [...] beklagt sich nun über einen Mangel an IT-Sicherheitsexperten. N-TV schreibt über sie:

Es ist ziemlich naiv ist zu glauben, dass da 3000 oder 3600 "IT-Spezialisten" Cyber-Angriffe "abwehren" könnten, dass das irgendwie so wie in Hollywood-Filmen läuft, wo man auf Bildschirmen sieht, wie einer so langsam durch die Netze von Knoten zu Knoten kriecht, bis der Superhacker das Passwort rät, um ihn aufzuhalten. Als ob man Bomben abwehren wollte, indem man Leute einstellt, die wie im Film Bomben entschärfen, indem sie mit dem Seitenschneider und Schweiß auf der Stirn raten, ob man den blauen oder den roten Draht durchschneiden muss, um dann vier Sekunden, bevor die Anzeige auf Null runtergezählt hat, bei einer 50:50-Chance ausnahmslos immer den richtigen durchschneiden. IT-Angriffe wehrt man im wesentlichen damit ab, dass man in den 20 Jahren vor dem Angriff die Systeme richtig baut. Dazusitzen und Angriffe erkennen und schnell genug abwehren zu wollen ist fast so ähnlich, wie Lenzpumper auf der Titanic zu stationieren. Gut, sie hätten sicherlich gewissen Sinn, wenn sie die Quelltexte aller Software hätten und im Falle einer Lücke schnell genug patchen und neu compilieren könnten. Aber wir verwenden ja gerne Windows, wo man auch nicht so wahnsinnig viel mehr machen kann, als zu beten und auf Patche von Microsoft zu warten. Man versucht da eine Infrastruktur zu retten, die es so nicht gäbe, wenn man sich in den letzten 30 Jahren mal drum gekümmert hätte. [...] Dazu kommt dann noch der Bundeswehr-Effekt, dass man umso weniger Karriere macht, je besser man seinen Job erledigt, weil man da gebraucht wird, während per Frauenförderung Frauen qualifikations- und leistungsfrei auf der Karriereleiter vorbeiziehen und mann die dann noch als Vorgesetzte hat. Wer würde als qualifizierter Mensch in der heute üblichen Karrierehierarchiekatastrophe überhaupt noch "Vorgesetzte" haben wollen? Wer könnte in so einer Behörde überhaupt noch tun, was er fachlich für richtig hält, statt dämliche Dienstanweisungen zu befolgen? Und dann noch per Dienstanweisung gendern zu müssen? Was ist überhaupt der Grund dafür, dass 600 Stellen nicht besetzt sind? Hat man die überhaupt ausgeschrieben? Gibt es zu den Stellen auf dem Papier denn überhaupt Arbeitsplätze? Und wo? War das gebotene Gehalt zu lächerlich? Oder konnte man Bewerber nicht einstellen, weil man eine Frauenquote zu erfüllen hatte? Haben wir überhaupt Fachkräftemangel? Oder haben wir längst einen öffentlichen Dienst, in dem man nur noch als Quotenfrau Sie reden immer so gerne von "toxischer Männlichkeit", faktisch aber sind es der Feminismus und der Genderquatsch, die alles vergiften. Vergleicht mal, was Leute auf politischen Stellen so bekommen. Selbst dann, wenn sie doof wie ein Wischmop sind, Studienabbrecher, Ungelernte. Leute, die noch nie irgendwas gearbeitet haben. Solche Kevin Kühnerts. Die landen leicht bei 100.000 bis 200.000 Euro im Jahr. Staatssekretär oder sowas. Bundestagsabgeordnete. Oder schaut mal, was die im Öffentlich-Rechtlichen Rundfunk bekommen. Viele deutlich über 200.000 Euro im Jahr, plus fetter Pension. Vergleicht das mal mit dem, was sie IT-Spezialisten im öffentlichen Dienst zahlen, die richtig arbeiten und dafür 10 Jahre Berufsausbildung und 10 Jahre Berufserfahrung brauchen. Ausbildung zerstört Worüber schreibe ich hier eigentlich seit 20 Jahren? Man hat - vor allem BND, CIA, amerikanische Interessen - die IT-Sicherheitsforschung und -ausbildung systematisch zerstört. Jeden, der was kann, hat man abgesägt. Und umgekehrt in der Zusammenwirkung mit Korruption und Frauenförderung die Professuren mit Leuten vollgepumpt, die ganz sicher keine Sicherheitsausbildung hinkriegen. Schon so oft im Blog beschrieben:

Und eine der Protagonistinnen in diesem ganzen Verblödungs-, Männerhass- und Frauenförderungszirkus war eben jene Anke Domscheit-Berg. Das ganze Ding ist ein Auswuchs marxistischer Dekadenz, die unterstellte, dass nur noch die Benefits vom Himmel regnen und es nur noch darum gehe, all das tolle Geld, das aus dem Nirgendwo kommen soll, "gerecht" an alle zu verteilen, Frauen "teilhaben" zu lassen, oder wie es die korruptofeministische Genderprofessorin und Verfassungsrichterin Susanne Baer ausdrückte, "part of the fun" zu sein. Aus Feministinnensicht war das alles nur "fun", an dem man sie nicht teilhaben lassen wolle. Und jetzt ist plötzlich Krieg. [...] Und jetzt plötzlich fällt dann Wendeapologeten wie Anke Domscheit-Berg ein, dass wir IT-Sicherheitsexperten bräuchten. Komisch. Keine Forderung an Frauen. Nach meinem Kenntnisstand und Bekanntenkreis schwankt der Männeranteil in der IT-Sicherheit gefühlt zwischen 98 und 107 Prozent. Und wenn man nun jammert, dass man da nur 3000 statt 3600 IT-Sicherheitsexperten hat (wie kommt man eigentlich darauf, dass uns 3000 Experten nicht vor dem Krieg schützen könnten, 3600 dann aber doch? Ist das irgendwie eine magische Zahl?), Männer da längst überrepräsentiert sind. Man müsste also eher den Vorwurf erheben, dass Frauen Soziologie und Gender Studies studieren, statt irgendein Arbeitsfach, dass sie eigentlich nur studieren, wie man sich beschwert, statt mitzuwirken. So, wie Frauen sich im Kriegsfall in Sicherheit bringen, statt zu kämpfen. Oder, wie Anke Domscheit-Berg, Beschwerde-Akrobatin und Bundestagsabgeordnete wird, statt IT-Sicherheitsexpertin. Weil man als Bundestagsabgeordnete a) nichts können muss und b) besser bezahlt wird. Arbeiten sollen dann die Männer. Ich persönlich wäre da ja für eine strikte Frauenquote in der IT-Sicherheit. Dass man die da immer nur paarweise einstellen darf, so wie man das für Bundes- und Landtagswahlen fordert. Ich hatte geschrieben, dass die Wahrheit das erste Opfer des Krieges ist. Man muss aber gegenrechnen, dass durch die faktische Kraft der Realität und diese Disruption des marxistisch-feministischen Paradieses mit dem Benefitregenkonzept ganz viele Lügen und Dummheiten entlarvt werden. Und so lange man Leute wie Domscheit-Berg höher bezahlt als IT-Sicherheitsexperten im öffentlichen Dienst kann das auch nicht wichtig sein. | ||

| – Hadmut Danisch[9] |

Einzelnachweise

- ↑ Hack des Jahrzehnts: Stuxnet-Wurm befällt iranisches Atomkraftwerk, Die Welt am 26. September 2010;

Kristina Beer: Stuxnet 0.5: Der Sabotage-Wurm ist älter als gedacht, Heise am 27. Februar 2013

Daniel Bachfeld: Stuxnet-Wurm kann Industrieanlagen steuern, Heise am 16. September 2010 - ↑ Roger Grimes: Unternehmens-Spione, Hacktivisten, Cyber-Krieger, PC-Welt am 17. April 2016

- ↑ Hadmut Danisch: Bundeswehr und BND finden keine Cyber-Krieger, Ansichten eines Informatikers am 5. April 2017

- ↑ Hadmut Danisch: Cyber-Krieger: Nur Berührungspunkte mit Cyber, Ansichten eines Informatikers am 26. März 2017

- ↑ Christian Stöcker: Internet-Attacken: Auf dem Schlachtfeld der Cyber-Krieger, Spiegel Online am 9. Juni 2011 (Rüstungskonzerne, Regierungen, Großunternehmen: Es vergeht kaum ein Tag ohne Meldung über eine spektakuläre Internet-Attacke. Und immer wird Hackern die Schuld zugeschrieben. Doch der Begriff ist viel zu unscharf. Neben der Spaßguerilla sind im Web längst hochprofessionelle Cyber-Krieger im Einsatz.)

- ↑ Joachim Zepelin: Im Netz der Cyberkrieger, ASW Nordrhein-Westfalen e.V. am 9. Juni 2011 (Attacken etwa auf Sony oder Adidas haben es gezeigt: Selbst viele Großkonzerne sind Hackern schutzlos ausgeliefert. Noch haben erst wenige Unternehmen die Gefahren erkannt - und oftmals ist das Management überfordert.)

- ↑ Hadmut Danisch: Telefon-Betrug, Ansichten eines Informatikers am 25. April 2022

- ↑ 600 IT-Fachkräfte fehlen: Deutschland ungenügend gegen "Cyberkrieg" gewappnet, n-tv am 1. März 2022

- ↑ Hadmut Danisch: Wendehals-Linke: Jetzt plötzlich jammern sie über IT-Sicherheitsfachkräftemangel, Ansichten eines Informatikers am 1. März 2022

Querverweise

Netzverweise

- Hadmut Danisch: Hybride Kriegführung aus China, Ansichten eines Informatikers am 20. September 2020

- Ich hatte doch neulich in Zusammenhang mit Corona mal die die rein hypothetische Was-wäre-wenn-Frage nach einer hybriden Kriegführung gestellt. Und ich hatte ja auch schon öfters erwähnt, dass sich China gerade mit Australien und mit Indien fetzt und die da Wirtschaftskrieg spielen. Momentan kracht's gerade fürchterlich, weil die Australier sauer darüber sind, dass die Chinesen massiv Daten über Personen der Öffentlichkeit sammeln und Dossiers über sie anlegen. [...] Interessanter Aspekt. Kriegsführung in sozialen Medien.

- Bundeswehr nicht ausreichend gerüstet für den Cyberkrieg: Verliert die Bundeswehr den Cyberkrieg, bevor er begonnen hat?, Focus Online am 20. Mai 2017 (Im Kampf um die besten IT-Talente haben es die Streitkräfte schwer, denn mit den Gehältern in der freien Wirtschaft kann die Armee nicht mithalten. - Bei der Bundeswehr sind rund 1800 IT-Arbeitsplätze unbesetzt. Cyber-Forensiker, IT-Sicherheitsspezialisten und Software-Programmierer werden am dringendsten gesucht.)

- Hadmut Danisch: Digitaler Rettungsschuss oder Rohrkrepierer?, Ansichten eines Informatikers am 20. April 2017

- Cyberkommando der Bundeswehr: Deutschland rüstet sich für den Cyberkrieg, Wirtschaftswoche am 5. April 2017

- Wissenschaft in Nordkorea: Nordkoreas Cyberkrieger gehören zu den besten der Welt, Handelsblatt am 23. Dezember 2016 (In Nordkorea müssen sich IT-Spezialisten nicht mit Frauenquoten und feministisch inspirierter Ideologie auseinandersetzen.)

- Johannes Leithäuser: Cyber-Waffen statt Panzer: Der virtuelle Krieg, FAZ am 28. Juli 2015 (Virtuelle Angriffe gewinnen laut Bundesnachrichtendienst an Bedeutung. Darauf stellt sich auch die Bundeswehr ein.)

- Hadmut Danisch: Die Cyber-Armee, Ansichten eines Informatikers am 26. April 2016 (Ursula von der Leyen)

- Augen geradeaus:

- Thomas Wiegold: Cyberkrieger, Computernerds und IT-Einkäufer: Bundeswehr stellt sich neu auf, 26. April 2016

- Thomas Wiegold: Deutschlands Cyberkrieger: In Uniform vor dem Rechner, Täuschen ist erlaubt, 12. Februar 2015

- Der Cyberkrieg ist längst hier, Zukunftsinstitut (Im Interview spricht die renommierte Cyberwar-Expertin Myriam Dunn Cavelty über echte und fiktive Cyberkriege, die Rolle des Militärs und die Zukunft von Sicherheit.) Cyber (In)Security (11/2015)